Vì sao cần chia VLAN (Cho người mới dễ hiểu)

Vì sao cần chia VLAN? (Giải thích dễ hiểu cho người mới)

Khi bắt đầu học networking, bạn sẽ gặp hai khái niệm thường đi chung: Subnet và VLAN.

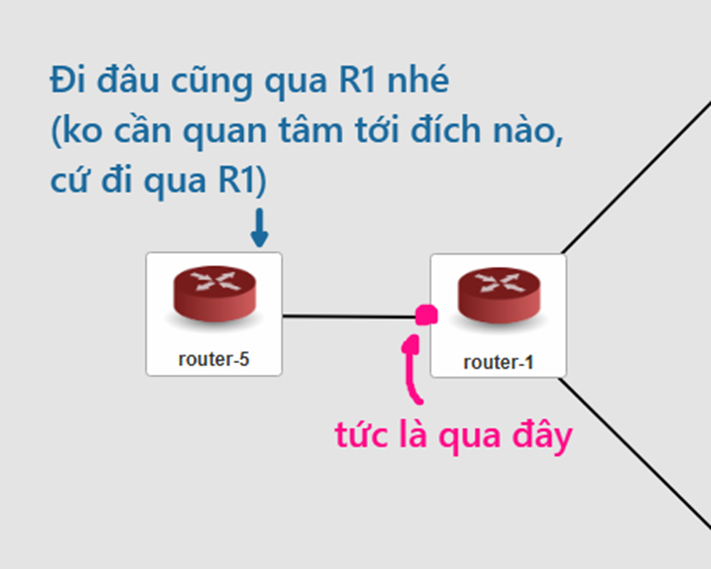

Trong đó subnet giải quyết bài toán về địa chỉ IP. Bạn có thể đọc vì sao phải phân chia subnet tại đây, nó nói về việc phân chia địa chỉ IP cho các máy tính trong công ty, tổ chức.

Còn VLAN giải quyết bài toán về cách ly mạng giữa các phòng ban trên Switch.

Nếu không chia VLAN thì mạng doanh nghiệp sẽ trở thành một “bãi hỗn loạn” đúng nghĩa.

Dưới đây là 4 lý do quan trọng nhất khiến mọi hệ thống chuyên nghiệp đều phải triển khai VLAN.

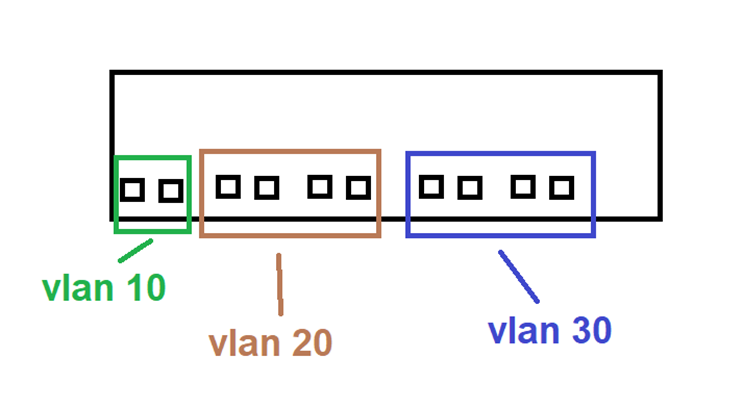

1. Tách biệt từng nhóm thiết bị – tránh hỗn loạn broadcast

Trên switch layer 2, nếu để mặc định khi mua về, toàn bộ thiết bị cắm vào sẽ chung một VLAN (là vlan 1) , gọi là thuộc chung một broadcast domain.

→ Nên khi có 1 máy gửi gói như DHCP broadcast, ARP broadcast, các gói discovery… thì tất cả các máy khác đều tự động nhận được.

Nếu để nguyên 1 VLAN chung cho cả công ty 200–1000 máy:

- broadcast sẽ nổ tung cả hệ thống

- switch load cao bất thường

- máy người dùng vào mạng bị đơ lag

- khó xác định nguồn gây ra sự cố

👉 Giải pháp: chia VLAN để chia nhỏ broadcast domain.

Ví dụ:

- VLAN 10 → Phòng Kế toán

- VLAN 20 → Nhân sự

- VLAN 30 → IT

- VLAN 40 → Camera

Các gói broadcast sẽ chỉ lan truyền trong vlan của nó thôi.

|

Lệnh khai vlan ví dụ trên switch Cisco Tạo vlan 10 |

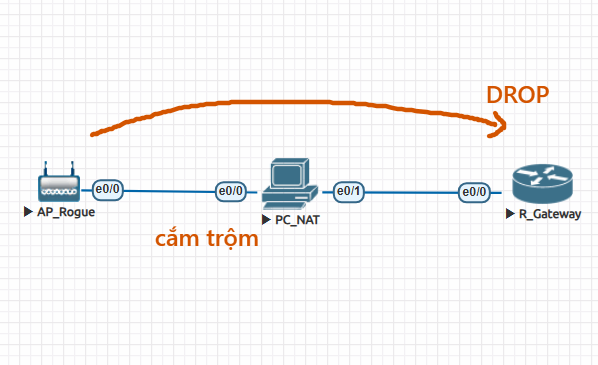

2. Tăng mức độ bảo mật – tránh “lộ hàng” trong nội bộ

Nếu tất cả PC cùng nằm chung một VLAN:

- Người phòng A có thể nghe trộm ARP, DHCP của phòng B

- Malware, virus tự động lây lan từ một máy sang cả công ty, vì chỉ cần nó gửi gói tin tới địa chỉ broadcast, ví dụ 192.168.1.0/24 là tự lây sang các máy 192.168.1.X

- Người này nhìn thấy broadcast của người kia gửi.

- Một số protocol như NetBIOS, LLMNR rò rỉ thông tin server nội bộ

Chia VLAN giúp:

- cô lập từng bộ phận

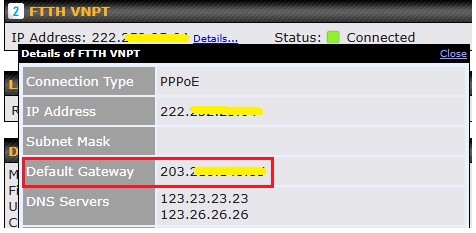

- Khi cần kiểm soát luồng cho phòng này sang phòng kia, chỉ mở đúng luồng cần thiết bằng ACL hoặc firewall (tức là default gateway của phòng ban)

- giảm nguy cơ tấn công ngang hàng

👉 Đây là bước segmentation bắt buộc đầu tiên trong mọi tiêu chuẩn bảo mật , mà các công ty hiện nay đều áp dụng.

3. Quản lý mạng dễ dàng hơn – rõ ràng, sạch sẽ, mạch lạc

VLAN giống như việc chia từng phòng trong một tòa nhà.

Nếu không chia VLAN:

- Rất khó biết máy nào thuộc bộ phận nào

- Khó quản lý cấp quyền

- Khó trace IP → switch → port

- Khi có sự cố thì phân tích rất lâu và khó khắc phục

Khi chia VLAN theo phòng ban / khu vực:

- Nhìn IP là biết thiết bị của phòng nào

- Nhìn VLAN là biết máy của phòng nào

- Sơ đồ mạng rõ ràng

- Quản trị, vận hành dễ dàng

Ví dụ:

|

Khu vực |

VLAN |

Ý nghĩa |

|

VP Tầng 1 |

VLAN 11 |

Người dùng thường |

|

VP Tầng 2 |

VLAN 12 |

Người dùng thường |

|

Server |

VLAN 100 |

Máy chủ nội bộ |

|

Camera |

VLAN 200 |

Thiết bị IoT / Camera |

|

Voice |

VLAN 300 |

Điện thoại IP |

4. Hỗ trợ QoS, Voice, Camera, Guest Wi-Fi dễ dàng

VLAN không chỉ để chia nhóm người dùng.

VLAN còn giúp tách biệt các loại traffic đặc thù, ví dụ:

- Voice VLAN → ưu tiên QoS cho VoIP

- Camera VLAN → tránh làm nghẽn mạng người dùng

- Guest VLAN → khách không thấy nội bộ

- IoT / Printer VLAN → cô lập thiết bị rủi ro

Nếu để chung một VLAN:

- Voice bị các traffic khác như download, web,… làm đứt quãng, delay…

- Camera flood các gói multicast ảnh hưởng PC

- Các PC của Guest (khách) tràn vào nội bộ, soi được traffic người dùng trong công ty.

- IoT tiềm tàng nguy cơ bị hacker lợi dụng

👉 VLAN giúp phân loại traffic để tối ưu hiệu năng + bảo mật.

5. Dễ mở rộng, dễ scale hệ thống khi thêm phòng ban

Doanh nghiệp lớn lên → thêm phòng ban → thêm tầng → thêm chi nhánh.

Không thể mỗi lần mở rộng lại… loạn IP, loạn mạng.

Chia VLAN ngay từ đầu tạo ra cấu trúc rõ ràng:

- VLAN 10–19: User

- VLAN 20–29: Printer & IoT

- VLAN 30–39: Voice

- VLAN 100–199: Server & Data Center

- VLAN 200–299: Camera

- VLAN 300–399: Guest

Khi mở rộng, chỉ cần gán port đúng VLAN là xong.

Tóm lại – 4 lý do quan trọng nhất để phải chia VLAN

- Giảm broadcast – tăng hiệu năng mạng

- Tăng bảo mật – cô lập từng bộ phận

- Dễ quản lý – rõ ràng cấu trúc hệ thống

- Hỗ trợ phân loại traffic – Voice, Camera, Guest…

VLAN là nền tảng để xây dựng mạng doanh nghiệp hiện đại, và gần như 100% công ty nghiêm túc đều triển khai từ ngày đầu.

Để nhìn trực quan hơn bạn có thể xem clip này của mình https://www.tiktok.com/@hainguyenit/video/7515083250503601425

Một số câu hỏi:

1- Vlan và subnet có mối quan hệ gì với nhau? => Mỗi vlan đều gắn với 1 dải IP duy nhất trong cty, không có kiểu 2 vlan nhưng chung 1 dải IP

2- Trên router có chia được vlan không ? => Hiện ở cấp CCNA thì mình chỉ cần quan tâm tới vlan trên switch, còn router cũng có khái niệm vlan (ở CCNP hay dùng) nhưng bản chất nó là cách gọi của các sub-interface chứ ko phải là các nhóm cổng trên switch.

===============================================

Bạn tự học CCNA, CCNP nhưng quá nản vì khô khan, hoặc khó hình dung

👉 Hãy xem các khoá CCNA,CCNP dễ hiểu của mình (đã có 1900+ học viên tham gia), có mô phòng trực quan duy nhất hiện nay, "khắc tinh" của các thuật ngữ rắc rối, khó hiểu trong CCNA (xem ngay 50+ lab trực quan)

👉 Combo CCNA + Mô phỏng trực quan là giải pháp hoàn hảo. Đang được ưu đãi học phí (hp gốc là 4.2tr) ,👉 combo khoá học tại đây nhé.

⭐ Các bạn học viên sẽ được truy cập full các tài liệu admin tự soạn theo kinh nghiệm trên các bài viết blog như Firewall Fortigate, F5 LTM, checkpoint, ISE , wireshark ...

Bài viết cùng danh mục

Danh mục bài viết

- Juniper

- Tài Nguyên LAB

- Wireshark

- FeedBack

- Multicast lab

- Security Infa

- Checkpoint

- Lab OSPF

- Router Logging

- LAB CCNA CCNP CÓ GIẢI

- DMVPN

- Mikrotik

- MPLS

- PFSENSE

- DUMP CCNA

- Điều khoản

- F5 LTM

- MONITOR NETWORK

- TOOL HỌC CCNA

- TƯ VẤN KHÓA HỌC

- PYTHON SCRIPT HỮU ÍCH

- IPv6

- Quality of Service

- QoS

- VXLAN

- SDWAN

- ISE

- Fortigate

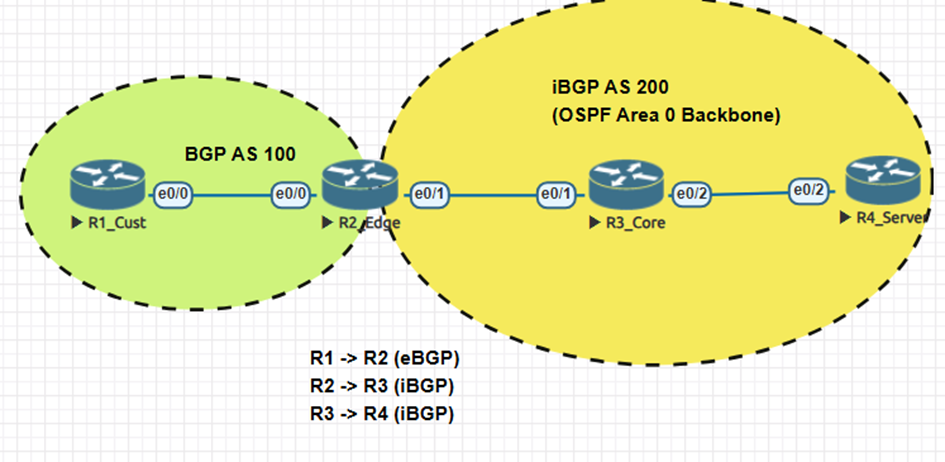

- BGP

- MINH HỌA KHÁI NIỆM TRONG CCNA

- Bài tập CCNA CCNP (support Học viên)

- Phỏng vấn IT chứng khoán

- Layer2 CCNA

- Bài tập thiết kế mạng CCNA

- Linux

- EEM SCRIPT

- ASA LAB

- DHCP

- NEXUS

- Giao thức IS IS

- ANSIBLE

- PALO ALTO

- ARUBA SWITCH

- CÂU HỎI TỪ ĐỀ THI THẬT

- AWS SIMULATOR CHO NETWORK ADMIN

- ĐỊNH HƯỚNG NGHỀ NGHIỆP

- Troubleshoot lỗi mạng

- TRẮC NGHIỆM THỰC TẾ

- TÀI NGUYÊN LÀM LAB

- Giải thích lí thuyết dễ hiểu

- TỔNG ĐÀI

- WIFI

- CEH cho network admin

- CCNA HIỆU ỨNG ĐỘNG

![[VIDEO] Cài đặt EVE và fix lỗi](https://hainguyenit.edubit.vn/data/sites/60dd42834108d3de178b4568/files/cai-eve.png)

.png)