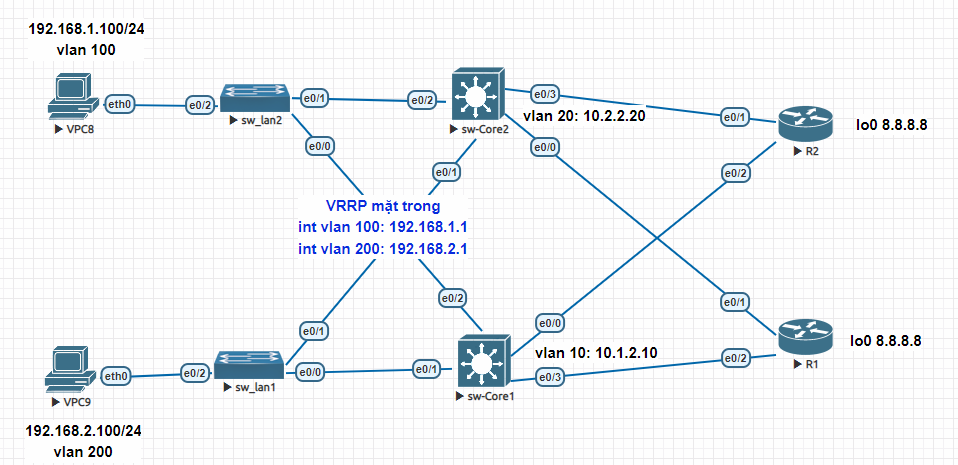

Cấu hình mạng công ty đầy đủ firewall và switch

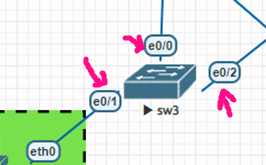

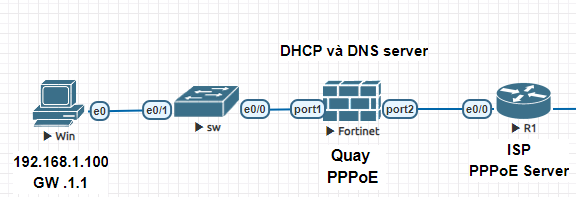

Mô hình:

Yêu cầu:

- Cấu hình sao cho từ các PC ping ra được 8.8.8.8 (loopback của R10 trong hình)

- Có dự phòng VRRP tại core switch

- Firewall Fortigate cấu hình cluster Active-Standby

CHÚ Ý: NÊN DÙNG BẢN FORTIGATE EVE 6.4 TẠI ĐÂY, BẢN 7.X HAY BỊ LỖI

Cấu hình trên R10 ISP: (Trên switch ISP để mặc định là được)

|

interface Ethernet0/0 ip address 10.3.4.10 255.255.255.0 no shutdown exit int lo0 ip address 8.8.8.8 255.255.255.255 no shutdown exit |

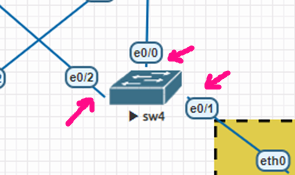

Cấu hình trên switch LAN 3:

vlan100,200

interface Ethernet0/1

switchport access vlan 100

switchport mode access

interface Ethernet0/0

switchport trunk allowed vlan 100,200

switchport trunk encapsulation dot1q

switchport mode trunk

interface Ethernet0/2

switchport trunk allowed vlan 100,200

switchport trunk encapsulation dot1q

switchport mode trunk

Cấu hình trên switch LAN 4:

vlan 100,200

interface Ethernet0/1

switchport access vlan 200

switchport mode access

interface Ethernet0/0

switchport trunk allowed vlan 100,200

switchport trunk encapsulation dot1q

switchport mode trunk

interface Ethernet0/2

switchport trunk allowed vlan 100,200

switchport trunk encapsulation dot1q

switchport mode trunk

Cấu hình trên core_sw01:

vlan 100,200,300

interface Ethernet0/0

switchport trunk allowed vlan 100,200

switchport trunk encapsulation dot1q

switchport mode trunk

!

interface Ethernet0/1

switchport trunk allowed vlan 100,200

switchport trunk encapsulation dot1q

switchport mode trunk

!

interface Ethernet0/2## thông lên firewall

switchport access vlan 300

switchport mode access

!

interface Ethernet0/3## thông lên firewall

switchport access vlan 300

switchport mode access

!

interface Ethernet1/0##port thông ra PC_MGMT

switchport access vlan 300

switchport mode access

!

interface Vlan100

ip address 192.168.100.10 255.255.255.0

vrrp 1 ip 192.168.100.1

vrrp 1 priority 105

no shutdown

!

interface Vlan200

ip address 192.168.200.10 255.255.255.0

vrrp 1 ip 192.168.200.1##backup vrrp vlan 200

no shutdown

!

interface Vlan300##vlan thông lên firewall

ip address 10.1.2.100 255.255.255.0

no shutdown

exit

ip route 0.0.0.0 0.0.0.0 10.1.2.101 ##route to internet qua firewall

Cấu hình trên core_sw02:

vlan 100,200,400

interface Ethernet0/0

switchport trunk allowed vlan 100,200

switchport trunk encapsulation dot1q

switchport mode trunk

!

interface Ethernet0/1

switchport trunk allowed vlan 100,200

switchport trunk encapsulation dot1q

switchport mode trunk

!

interface Ethernet0/2## thông lên firewall

switchport access vlan 400

switchport mode access

!

interface Ethernet0/3## thông lên firewall

switchport access vlan 400

switchport mode access

!

interface Vlan100

ip address 192.168.100.20 255.255.255.0

vrrp 1 ip 192.168.100.1 ##backup vrrp vlan 100

no shutdown

!

interface Vlan200

ip address 192.168.200.20 255.255.255.0

vrrp 1 ip 192.168.200.1

vrrp 1 priority 105

no shutdown

!

interface Vlan400##vlan thông lên firewall

ip address 10.2.3.100 255.255.255.0

no shutdown

exit

ip route 0.0.0.0 0.0.0.0 10.2.3.101 ##route to internet qua firewall

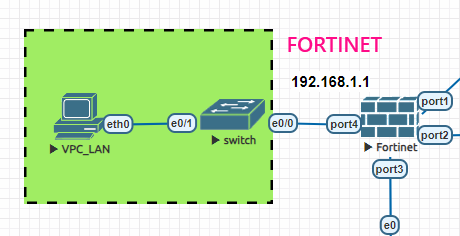

Cấu hình IP cho port fortigate để từ PC_MGMT truy cập được webgui:

FGT-01:

config system interface

edit "port1"

set mode static

set ip 10.1.2.101 255.255.255.0

set allowaccess ping https http

FGT-02:

config system interface

edit "port1"

set mode static

set ip 10.1.2.102 255.255.255.0

set allowaccess ping https http

Vào firewall FGT01 đặt IP theo quy hoạch. Ví dụ như dưới:

Do cấu hình cluster nên không cần đặt IP cho FGT-02, vì nó sẽ tự có cấu hình giống FGT-01 sau khi join cluster

Để cấu hình Cluster:

Vào System > HA

Sang con FGT-02, cài HA tương tự; chỉ khác priority

Sau đó con FGT-02 sẽ quay tròn như dưới, ta không truy cập được vào webgui của nó nữa:

Trên con chính hiện như này:

Cấu hình tiếp static route đi ra net qua Router R10

Khai thêm route trỏ về dải LAN qua core switch, trong đó route qua port1 là route chính, route qua port2 là route phụ backup.(Một số bạn nhầm thành subnet 192.168.0.0/24) . Route chính sẽ có Administrative Distance nhỏ hơn route phụ, kích đúp vào route dưới để chỉnh.

Mở policy để cho dải LAN 192.168.100.0/24 và 192.168.200.0/24 thông ra net

Kết quả được các rule:

Test thử từ VPC ping lên 8.8.8.8

Download bài lab : https://edubit.vn/data/sites/60dd42834108d3de178b4568/files/lab-fotigate.rar

===================================================================

Bài lab này giúp bạn cấu hình mô hình mạng 2-layer giống trong thực tế. Nhưng nếu bạn muốn:

- Nhanh chóng hiểu sâu về các công nghệ mạng

- Troubleshooting nhanh lỗi network phổ biến

- Tự tin cấu hình router, switch trong môi trường thực tế

- Nâng cao career path và tăng lương

Bạn cần có nền tảng CCNA vững chắc.

Trong **khóa CCNA Cấp Tốc + Mô Phỏng Trực Quan** của mình:

✅ Học lý thuyết kèm mô phỏng trực quan độc đáo (hiểu ngay, không cần tưởng tượng)

✅ Thực hành 50+ bài HTML trực quan , không cần cài EVE/GNS3, xem demo

✅ Hỗ trợ 1-1 khi học bị gặp khó khăn

✅ Tư vấn CV xin việc, tip trả lời phỏng vấn

✅ Trọn đời CCNA + 12 tháng mô phỏng

👉 Xem chương trình CCNA+Mô phỏng trực quan chi tiết tại đây , combo đang được ưu tiên học phí ( hp gốc 4200k)

Có câu hỏi thêm? Inbox mình qua:

- Facebook: https://www.facebook.com/nguyen.nguyen.ai.ti/

- Tham gia cộng đồng quản trị mạng và firewall:

Bài viết cùng danh mục

Danh mục bài viết

- Juniper

- Tài Nguyên LAB

- Wireshark

- FeedBack

- Multicast lab

- Security Infa

- Checkpoint

- Lab OSPF

- Router Logging

- LAB CCNA CCNP CÓ GIẢI

- DMVPN

- Mikrotik

- MPLS

- PFSENSE

- DUMP CCNA

- Điều khoản

- F5 LTM

- MONITOR NETWORK

- TOOL HỌC CCNA

- TƯ VẤN KHÓA HỌC

- PYTHON SCRIPT HỮU ÍCH

- IPv6

- Quality of Service

- QoS

- VXLAN

- SDWAN

- ISE

- Fortigate

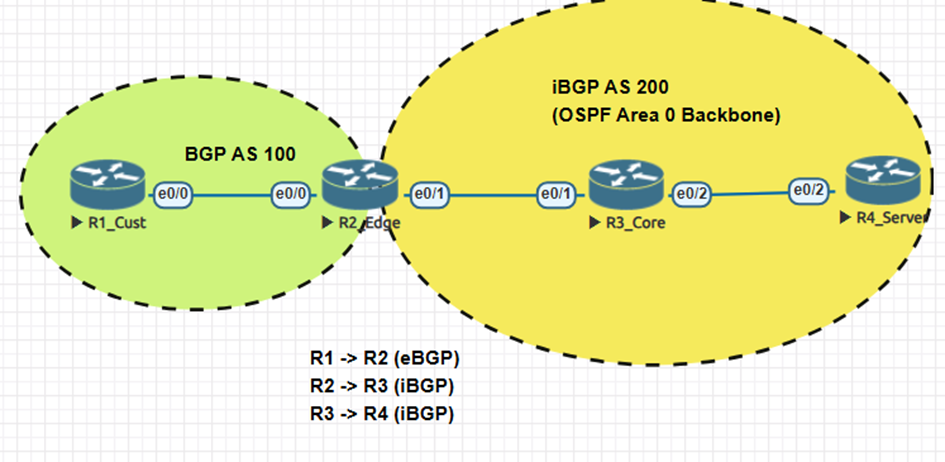

- BGP

- MINH HỌA KHÁI NIỆM TRONG CCNA

- Bài tập CCNA CCNP (support Học viên)

- Phỏng vấn IT chứng khoán

- Layer2 CCNA

- Bài tập thiết kế mạng CCNA

- Linux

- EEM SCRIPT

- ASA LAB

- DHCP

- NEXUS

- Giao thức IS IS

- ANSIBLE

- PALO ALTO

- ARUBA SWITCH

- CÂU HỎI TỪ ĐỀ THI THẬT

- AWS SIMULATOR CHO NETWORK ADMIN

- ĐỊNH HƯỚNG NGHỀ NGHIỆP

- Troubleshoot lỗi mạng

- TRẮC NGHIỆM THỰC TẾ

- TÀI NGUYÊN LÀM LAB

- Giải thích lí thuyết dễ hiểu

- TỔNG ĐÀI

- WIFI

- CEH cho network admin

- CCNA HIỆU ỨNG ĐỘNG

.png)

.png)

.png)

.png)

.png)

.png)

![[VIDEO] Cài đặt EVE và fix lỗi](https://hainguyenit.edubit.vn/data/sites/60dd42834108d3de178b4568/files/cai-eve.png)

.png)