So sánh MPLS với Internet cáp quang và giải pháp

SO SÁNH ĐƯỜNG TRUYỀN MPLS VỚI VPN QUA INTERNET CÁP QUANG

Bài toán phổ biến: Công ty có một trụ sở chính (HQ) chứa Data Center và hàng chục chi nhánh lớn nhỏ (Branch).

-

Hai cách làm hiện tại :

- Cách 1: Mỗi chi nhánh lắp Internet riêng, trang bị Firewall riêng, sau đó quay VPN (IPSec) về HQ

- Cách 2: thuê đường truyền riêng (MPLS/Leased Line) kéo hết về HQ để quản lý tập trung cho rẻ và an toàn hơn không?

Ưu nhược điểm của các mô hình này và giải pháp đề xuất:

1. Giải pháp thuê đường MPLS / Leased Line riêng

Đây là mô hình truyền thống , nhiều ngân hàng hoặc tập đoàn lớn vẫn đang xài.

Cách hoạt động: Tất cả các chi nhánh kết nối về HQ bằng đường truyền riêng (Private Line/MPLS). Tại chi nhánh chỉ đặt 02 Router đơn giản. Mọi traffic (kể cả lướt Facebook, xem Youtube) đều phải chạy vòng về HQ, đi qua con Firewall tổng ở đó rồi mới được ra Internet.

Ưu điểm:

- SLA Cam kết: Đường truyền ổn định, độ trễ thấp, ít khi bị "cá mập cắn cáp" như Internet thường.

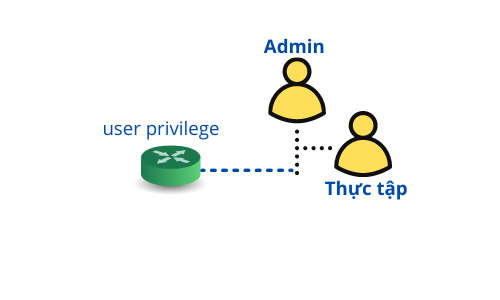

- Bảo mật tập trung: Chỉ cần quản lý Firewall tại một điểm duy nhất (HQ). Branch không cần thiết bị bảo mật đắt tiền.

- QoS tốt: Ưu tiên được traffic quan trọng (VoIP, ERP).

Nhược điểm

- Chi phí cao: Giá thuê kênh MPLS đắt gấp nhiều lần Internet FTTH/GPON thông thường.

- Nghẽn cổ chai tại HQ: Nếu đường Internet tại HQ sập, toàn bộ các chi nhánh tắc theo.

- Hiệu năng kém khi truy cập dịch vụ trên Cloud: Nhân viên ở Hà Nội muốn truy cập Office 365 (server đặt tại Sing/HK), gói tin phải chạy vòng vào HQ (TP.HCM) rồi mới đi ra Internet, gây lãng phí băng thông và tăng độ trễ.

2. Giải pháp "Phân tán" : Xài firewall tại mỗi chi nhánh rồi VPN về HQ

Cách hoạt động: Mỗi chi nhánh tự trang bị đường Internet giá rẻ và một con Firewall (ví dụ Fortigate, Palo Alto...). Truy cập web thì đi thẳng ra Internet tại chỗ (Local Breakout), chỉ traffic nội bộ mới chui vào VPN Tunnel qua internet về HQ.

Ưu điểm:

- Chi phí đường truyền rẻ: Tận dụng Internet cáp quang phổ thông.

- Trải nghiệm internet của người dùng tốt: Truy cập Cloud/SaaS rất nhanh vì đi trực tiếp.

Nhược điểm:

- Chi phí đầu tư rất lớn: Có bao nhiêu chi nhánh thì cần mua bấy nhiêu cặp firewall, cộng thêm tiền license hàng năm (IPS, Antivirus, Web Filter). Con số sẽ rất lớn, nhất là 3 loại paloalto, fortigate, checkpoint...

- Quản lí nhiều site tốn sức: Ví dụ Mỗi lần cần update policy, hoặc thay đổi cài đặt gì đó ở firewall, cần phải login vào (hoặc đẩy config xuống) mọi site. Dễ gây ra nhầm lẫn khi làm nhiều site.

3. Giải pháp đời mới : SASE (Secure Access Service Edge)

Nếu MPLS thì đắt tiền đường truyền, còn VPN truyền thống qua internet thì đắt tiền firewall (kèm phí gia hạn và nhân sự vận hành) , thì các hãng đã đề xuất giải pháp SASE (Secure Access Service Edge) , ví dụ Zscaler, Cisco Umbrella, Prisma Access...

Tức là mình sẽ không cần firewall xịn tại các chi nhánh, chỉ cần router wan cơ bản hoặc thiết bị router SD-WAN nếu giàu, chỉ cần kéo internet cáp quang thông thường

Từ router của chi nhánh sẽ thiết lập VPN mã hoá dữ liệu với 1 điểm trên cloud của hãng, mọi traffic từ chi nhánh đi tới cloud của hãng sẽ được kiểm tra , lọc virus, chặn web, kiểm soát dữ liệu... sau đó mới cho đi ra Internet hoặc về HQ.

Ưu điểm của SASE :

- Tiết kiệm phần cứng: Không cần mua Firewall xịn cho từng site nữa.

- Tiết kiệm đường truyền: Không cần thuê MPLS đắt đỏ.

- Quản trị tập trung, nhàn, dễ thao tác trên giao diện, có hãng hỗ trợ đầy đủ

- Linh hoạt: Nhân viên mang laptop về nhà hay ra quán cafe làm việc, khi cần remote vào công ty, vẫn được bảo vệ y hệt như đang ngồi ở văn phòng (đọc thêm Zero Trust).

Đánh đổi:

Vẫn cần tin tưởng tuyệt đối vào hãng, vì mọi dữ liệu đi qua cloud của họ. Chi phí có thể không rẻ.

Tóm lại:

Nếu cần sự ổn định tuyệt đối và dư dả ngân sách như ngân hàng, các tập đoàn: xài MPLS.

- Nếu ít chi nhánh và muốn tốc độ cao: đầu tư firewall tại các chi nhánh

- Nếu cty có chuỗi chi nhánh lớn và muốn cân bằng giữa chi phí, bảo mật và khả năng quản trị nhàn: SASE

Để cấu hình các công nghệ trong doanh nghiệp quy mô lớn thì ta cần nắm chắc các phần CCNP , bạn tham khảo khoá học tại đây

Tham gia cộng đồng FB 39000 member thảo luận thêm

Bài viết cùng danh mục

Danh mục bài viết

- Juniper

- Tài Nguyên LAB

- Wireshark

- FeedBack

- Multicast lab

- Security Infa

- Checkpoint

- Lab OSPF

- Router Logging

- LAB CCNA CCNP CÓ GIẢI

- DMVPN

- Mikrotik

- MPLS

- PFSENSE

- DUMP CCNA

- Điều khoản

- F5 LTM

- MONITOR NETWORK

- TOOL HỌC CCNA

- TƯ VẤN KHÓA HỌC

- PYTHON SCRIPT HỮU ÍCH

- IPv6

- Quality of Service

- QoS

- VXLAN

- SDWAN

- ISE

- Fortigate

- BGP

- MINH HỌA KHÁI NIỆM TRONG CCNA

- Bài tập CCNA CCNP (support Học viên)

- Phỏng vấn IT chứng khoán

- Layer2 CCNA

- Bài tập thiết kế mạng CCNA

- Linux

- EEM SCRIPT

- ASA LAB

- DHCP

- NEXUS

- Giao thức IS IS

- ANSIBLE

- PALO ALTO

- ARUBA SWITCH

- CÂU HỎI TỪ ĐỀ THI THẬT

- AWS SIMULATOR CHO NETWORK ADMIN

- ĐỊNH HƯỚNG NGHỀ NGHIỆP

- Troubleshoot lỗi mạng

- TRẮC NGHIỆM THỰC TẾ

- TÀI NGUYÊN LÀM LAB

- Giải thích lí thuyết dễ hiểu

- TỔNG ĐÀI

- WIFI

- CEH cho network admin

- CCNA HIỆU ỨNG ĐỘNG

.png)

![[VIDEO] Cài đặt EVE và fix lỗi](https://hainguyenit.edubit.vn/data/sites/60dd42834108d3de178b4568/files/cai-eve.png)

.png)