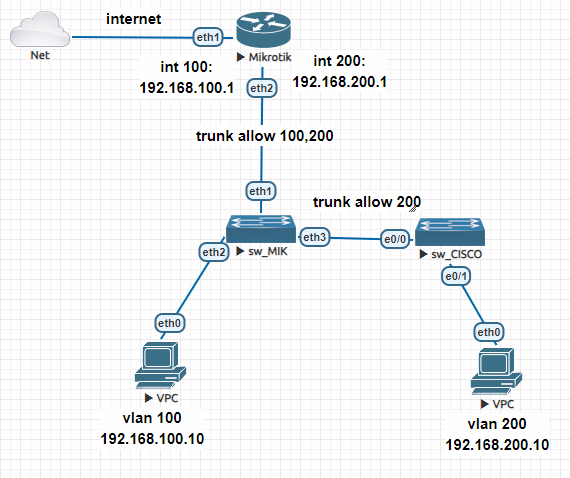

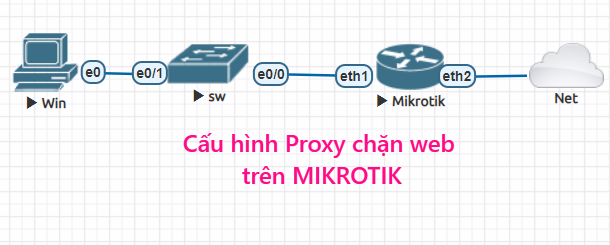

Lab#1 Cấu hình bằng lệnh trunk access nat internet trên Mikrotik

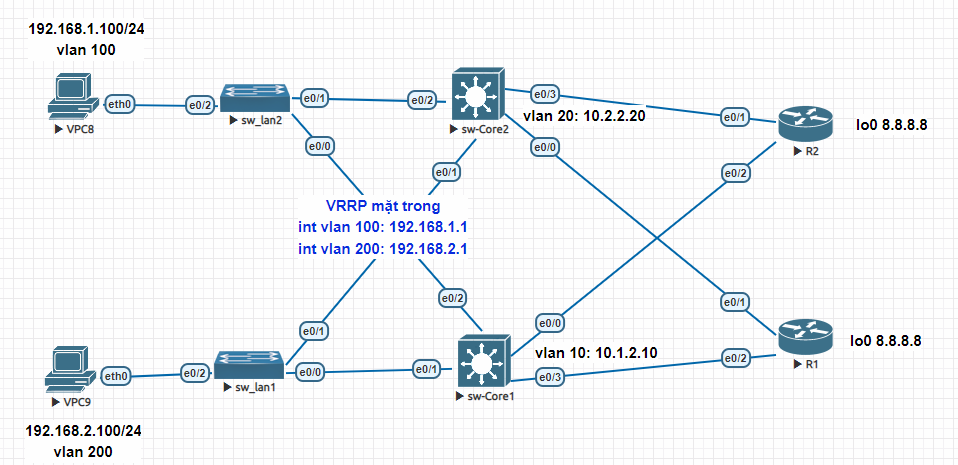

Mô hình:

Trên router MIKROTIK:

Tạo 2 sub interface vlan 100 và 200, đặt IP cho chúng;

/interface vlan

add interface=ether2 name=ether2-vlan100 vlan-id=100

add interface=ether2 name=ether2-vlan200 vlan-id=200

/ip address

add address=192.168.100.1/24 interface=ether2-vlan100

add address=192.168.200.1/24 interface=ether2-vlan200

Trên switch MIKROTIK:

Tạo 1 switch tên là bridge1 => gán các port vào switch => tạo vlan và cho các port vào vlan

/interface bridge

add name=bridge1 vlan-filtering=yes

/interface bridge port

add bridge=bridge1 interface=ether1

add bridge=bridge1 interface=ether2

add bridge=bridge1 interface=ether3

/interface bridge vlan

add bridge=bridge1 tagged=ether1 vlan-ids=100 ##Cho cổng ether1 vào mode trunk, allow vlan 100

add bridge=bridge1 tagged=ether1,ether3 vlan-ids=200 ##Cho cổng ether1 và ether3 vào mode trunk, allow vlan 200

/interface bridge vlan print

/interface bridge vlan set 1 tagged=ether1 vlan-ids=100 untagged=ether2 ##Cho cổng ether2 vào mode untag(access), của vlan 100

/interface bridge port set [find interface=ether2] pvid=100 ##khai PVID cho cổng ether2 là 100 (Ko có là ko chạy dc, trên cisco sw ko có bước này)

Trên Cisco switch: đã quá quen thuộc

Trên router MIKROTIK: cấu hình NAT overload

/ip address add address=192.168.199.100/24 interface=ether1

/ip route add dst-address=0.0.0.0/0 gateway=192.168.199.2

/ip firewall nat add chain=srcnat out-interface=ether1 action=masquerade

Một số lệnh:

/ip dns set servers=8.8.8.8,8.8.4.4 allow-remote-requests=yes ##Đặt DNS

/interface monitor-traffic interface=ether1 ## Giám sát lưu lượng trực tiếp của ether1

/interface ethernet print detail ##Xem thông số cổng

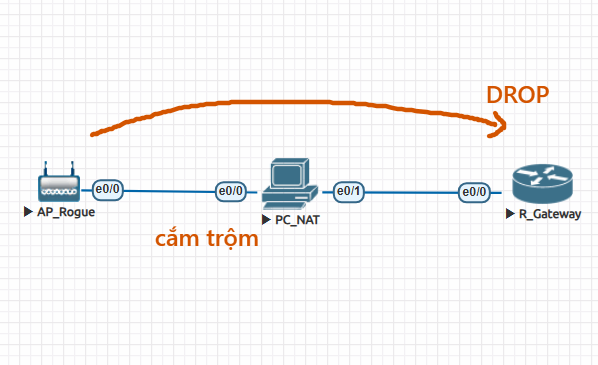

/ip firewall layer7-protocol add name=block_24h regexp="^.*(24h.com.vn).*\$" ##Chặn theo domain

/ip firewall filter add chain=forward protocol=tcp dst-port=443 layer7-protocol=block_sni_24h action=drop log=yes log-prefix="Blocked SNI 24h.com.vn" ##Apply policy

/log print where message~"Blocked SNI 24h.com.vn" ##Xem log

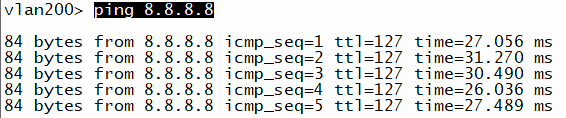

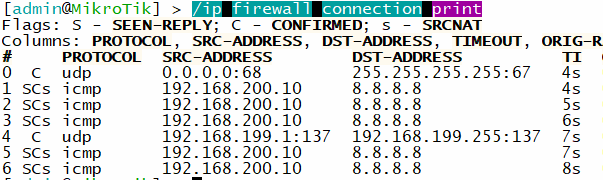

Verify lại:

MIK:

/ip firewall connection print

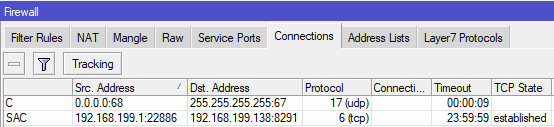

Hoặc vào winbox

Vào mục IP => Firewall => Connection (giống thứ tự của lệnh trên)

=====================================================================

Khi mình đọc lí thuyết xong thì rất nhanh quên. Đó là lý do mình đã xây dựng Platform Lab Mô Phỏng CCNA CCNP trên web độc quyền. Thay vì chỉ đọc, bạn sẽ được tự tay thực hành trên một giao diện trực quan và sinh động, từ đó nhớ lâu; hiểu rõ luồng gói tin. Đây là 1 nền tảng giúp bổ trợ rất mạnh cho các khoá CCNA CCNP truyền thống

Vẫn còn thắc mắc? Đừng ngần ngại, hãy hỏi ngay trong Cộng đồng Network chuyên sâu nhất Việt Nam, nơi luôn có người sẵn sàng giúp đỡ bạn.

Xem thêm các clip mô phỏng mạng vui nhộn hứng thú tại TIKTOK CỦA MÌNH

Bài viết cùng danh mục

Danh mục bài viết

- Juniper

- Tài Nguyên LAB

- Wireshark

- FeedBack

- Multicast lab

- Security Infa

- Checkpoint

- Lab OSPF

- Router Logging

- LAB CCNA CCNP CÓ GIẢI

- DMVPN

- Mikrotik

- MPLS

- PFSENSE

- DUMP CCNA

- Điều khoản

- F5 LTM

- MONITOR NETWORK

- TOOL HỌC CCNA

- TƯ VẤN KHÓA HỌC

- PYTHON SCRIPT HỮU ÍCH

- IPv6

- Quality of Service

- QoS

- VXLAN

- SDWAN

- ISE

- Fortigate

- BGP

- MINH HỌA KHÁI NIỆM TRONG CCNA

- Bài tập CCNA CCNP (support Học viên)

- Phỏng vấn IT chứng khoán

- Layer2 CCNA

- Bài tập thiết kế mạng CCNA

- Linux

- EEM SCRIPT

- ASA LAB

- DHCP

- NEXUS

- Giao thức IS IS

- ANSIBLE

- PALO ALTO

- ARUBA SWITCH

- CÂU HỎI TỪ ĐỀ THI THẬT

- AWS SIMULATOR CHO NETWORK ADMIN

- ĐỊNH HƯỚNG NGHỀ NGHIỆP

- Troubleshoot lỗi mạng

- TRẮC NGHIỆM THỰC TẾ

- TÀI NGUYÊN LÀM LAB

- Giải thích lí thuyết dễ hiểu

- TỔNG ĐÀI

- WIFI

- CEH cho network admin

- CCNA HIỆU ỨNG ĐỘNG

![[VIDEO] Cài đặt EVE và fix lỗi](https://hainguyenit.edubit.vn/data/sites/60dd42834108d3de178b4568/files/cai-eve.png)

.png)