CẤU HÌNH VPN GIỮA 2 THIẾT BỊ NẰM SAU NAT (NAT TRAVERSAL)

CẤU HÌNH VPN S2S GIỮA 2 THIẾT BỊ NẰM SAU NAT

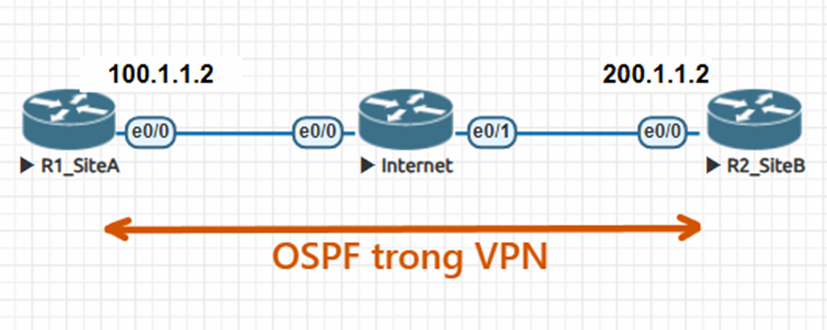

Bình thường mình cấu hình VPN S2S thì 2 đầu cần IP tĩnh .

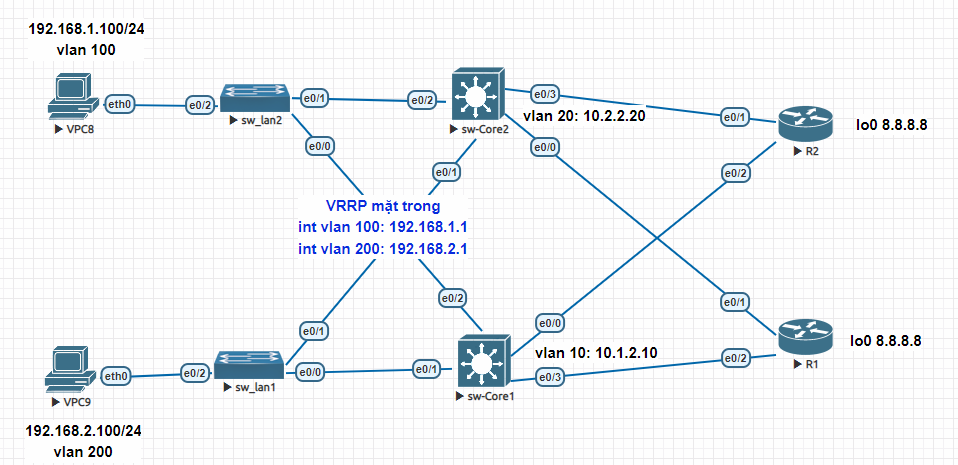

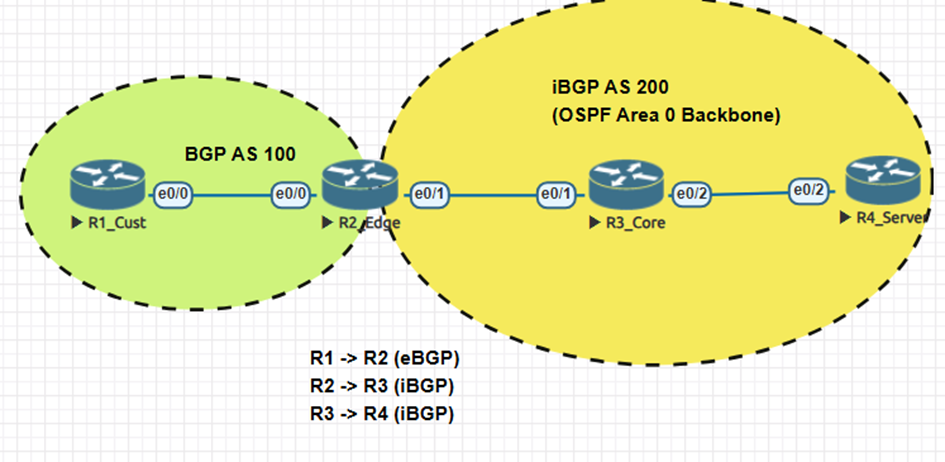

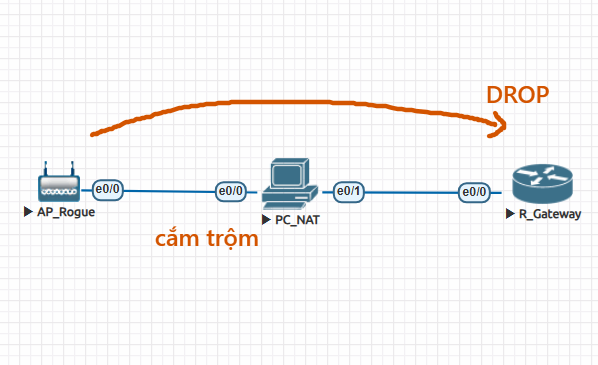

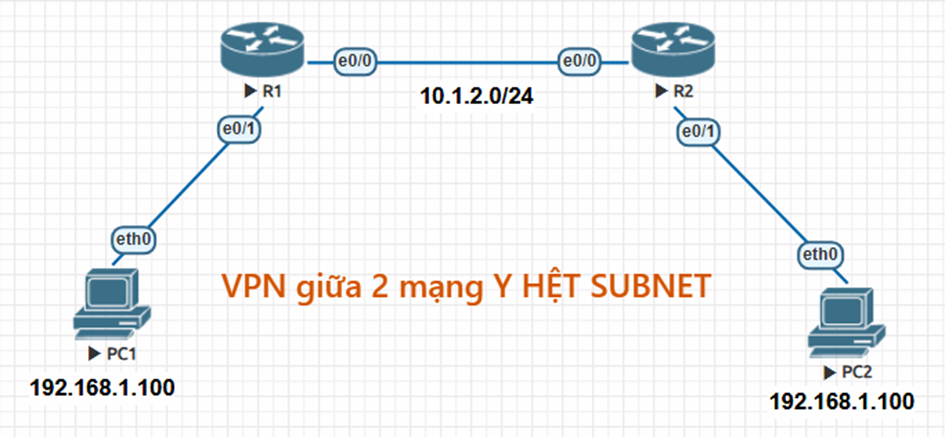

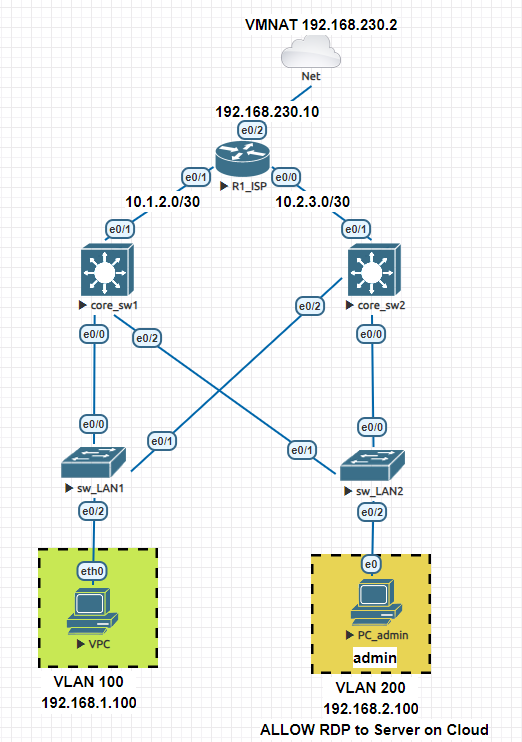

Nhưng một số mô hình thực tế là 2 thiết bị đứng sau NAT GW:

Cả NAT overload và NAT static đều cấu hình VPN được. Trong đó NAT static thì dễ hơn => trong này mình demo NAT overload.

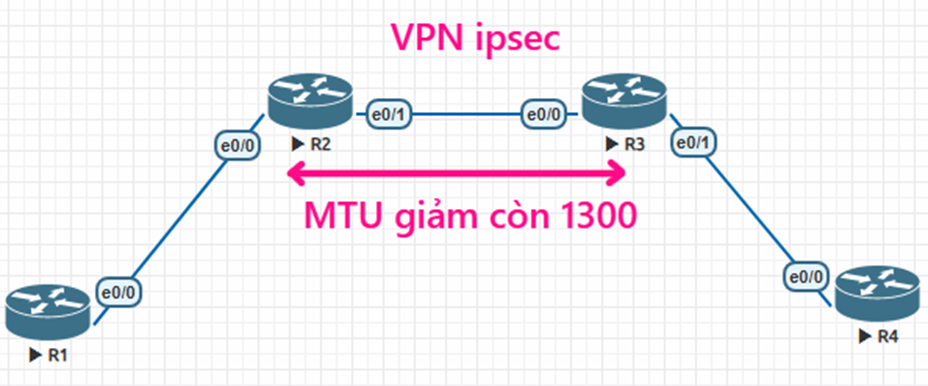

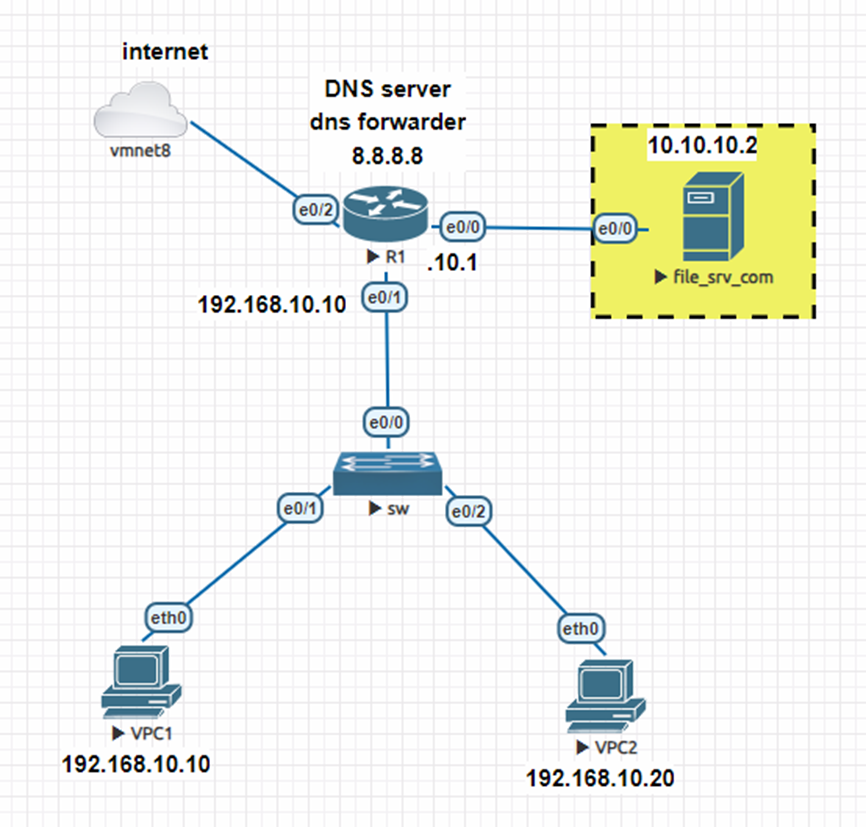

Ví dụ ở dưới là R1 cần VPN với R4, nhưng đang bị NAT qua R2 và R3.

Các bước cấu hình:

- R1, R4: Chỉ ra peer là IP wan public của đầu xa

- R2, R3 (các NAT GW) chỉ cần khai nat overload và forwarding port 500, 4500 để thiết lập VPN

CẤU HÌNH:

R2:

interface Ethernet0/0

ip address 10.1.2.2 255.255.255.0

ip nat inside

exit

interface Ethernet0/1

ip address 10.2.3.2 255.255.255.0

ip nat outside

exit

ip route 0.0.0.0 0.0.0.0 10.2.3.3

!

access-list 1 permit 10.1.2.0 0.0.0.255

ip nat inside source list 1 interface Ethernet0/1 overload

!

ip nat inside source static udp 10.1.2.1 500 10.2.3.2 500 ##forward về R1

ip nat inside source static udp 10.1.2.1 4500 10.2.3.2 4500 ##forward về R1

R3:

interface Ethernet0/0

ip address 10.2.3.3 255.255.255.0

ip nat outside

exit

interface Ethernet0/1

ip address 10.3.4.3 255.255.255.0

ip nat inside

exit

!

ip route 0.0.0.0 0.0.0.0 10.2.3.2

!

access-list 1 permit 10.3.4.0 0.0.0.255

ip nat inside source list 1 interface Ethernet0/0 overload

!

ip nat inside source static udp 10.3.4.4 500 10.2.3.3 500 ##forward về R4

ip nat inside source static udp 10.3.4.4 4500 10.2.3.3 4500 ##forward về R4

R1:

crypto ipsec nat-transparency udp-encapsulation ## đóng gói UDP 500 và 4500 cho gói tin VPN

!

crypto isakmp policy 1

encr aes 256

authentication pre-share

group 5

crypto isakmp key 123456 address 10.2.3.3

!

crypto ipsec transform-set MY_TRANSFORM_SET esp-aes 256 esp-sha-hmac

!

crypto map MY_CRYPTO_MAP 10 ipsec-isakmp

set peer 10.2.3.3##IP public của R3, sau đó forward về R4

set transform-set MY_TRANSFORM_SET

match address 100

!

access-list 100 permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

!

interface Ethernet0/1

ip address 10.1.2.1 255.255.255.0

crypto map MY_CRYPTO_MAP

==================

R4:

crypto ipsec nat-transparency udp-encapsulation ## đóng gói UDP 500 và 4500 cho gói tin VPN

!

crypto isakmp policy 1

encr aes 256

authentication pre-share

group 5

crypto isakmp key 123456 address 10.2.3.2

!

crypto ipsec transform-set MY_TRANSFORM_SET esp-aes 256 esp-sha-hmac

!

crypto map MY_CRYPTO_MAP 10 ipsec-isakmp

set peer 10.2.3.2 ##IP public của R2, sau đó forward về R1

set transform-set MY_TRANSFORM_SET

match address 100

!

interface Ethernet0/1

ip address 10.3.4.4 255.255.255.0

crypto map MY_CRYPTO_MAP

!

access-list 100 permit ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255

!

ip route 0.0.0.0 0.0.0.0 10.3.4.3

Đây là 1 dạng của thực hiện NAT Traversal, nghĩa là thiết lập kết nối xuyên qua môi trường NAT. Bên trên ta đã khai:

- Đóng gói UDP 500 và 4500 tại R1,R4 bằng lệnh: crypto ipsec nat-transparency udp-encapsulation (mặc định router Cisco có sẵn lệnh này)

- Khai port forwarding UDP trên R2, R3 để gói tin đi qua NAT GW và vào được thiết bị cần VPN

VERIFY:

Ping thử: giữa 2 VPC 2 bên và bắt wireshark

Bài viết cùng danh mục

Danh mục bài viết

- Juniper

- Tài Nguyên LAB

- Wireshark

- FeedBack

- Multicast lab

- Security Infa

- Checkpoint

- Lab OSPF

- Router Logging

- LAB CCNA CCNP CÓ GIẢI

- DMVPN

- Mikrotik

- MPLS

- PFSENSE

- DUMP CCNA

- Điều khoản

- F5 LTM

- MONITOR NETWORK

- TOOL HỌC CCNA

- TƯ VẤN KHÓA HỌC

- PYTHON SCRIPT HỮU ÍCH

- IPv6

- Quality of Service

- QoS

- VXLAN

- SDWAN

- ISE

- Fortigate

- BGP

- MINH HỌA KHÁI NIỆM TRONG CCNA

- Bài tập CCNA CCNP (support Học viên)

- Phỏng vấn IT chứng khoán

- Layer2 CCNA

- Bài tập thiết kế mạng CCNA

- Linux

- EEM SCRIPT

- ASA LAB

- DHCP

- NEXUS

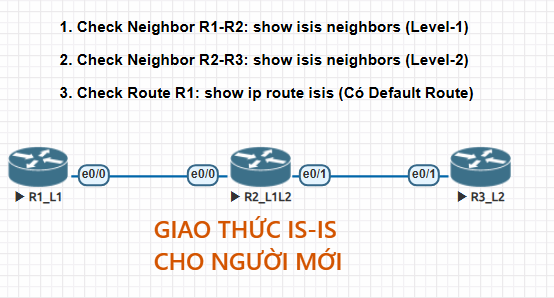

- Giao thức IS IS

- ANSIBLE

- PALO ALTO

- ARUBA SWITCH

- CÂU HỎI TỪ ĐỀ THI THẬT

- AWS SIMULATOR CHO NETWORK ADMIN

- ĐỊNH HƯỚNG NGHỀ NGHIỆP

- Troubleshoot lỗi mạng

- TRẮC NGHIỆM THỰC TẾ

- TÀI NGUYÊN LÀM LAB

- Giải thích lí thuyết dễ hiểu

- TỔNG ĐÀI

- WIFI

- CEH cho network admin

- CCNA HIỆU ỨNG ĐỘNG

![[VIDEO] Cài đặt EVE và fix lỗi](https://hainguyenit.edubit.vn/data/sites/60dd42834108d3de178b4568/files/cai-eve.png)

.png)