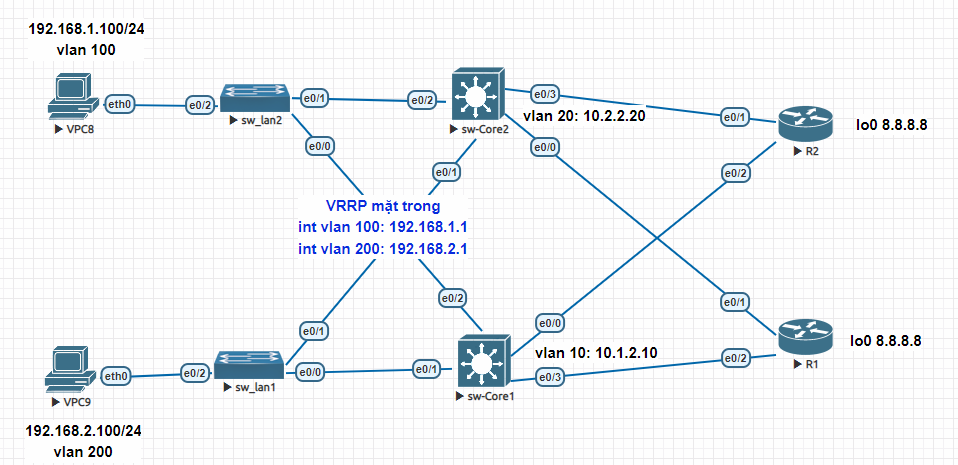

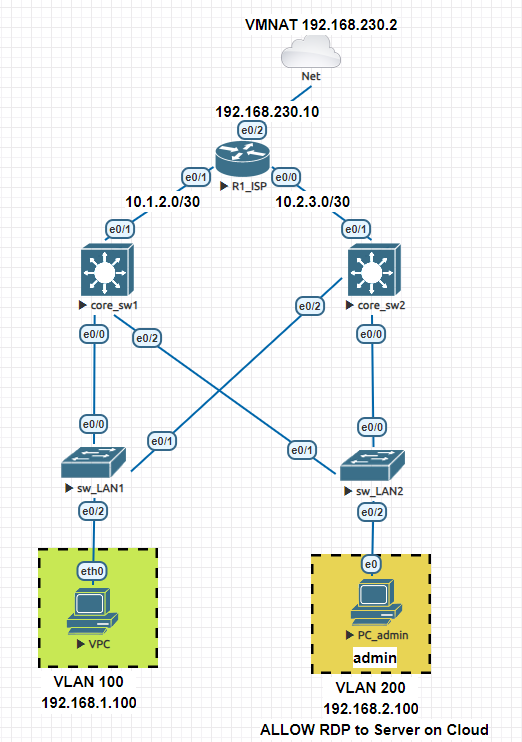

Chặn các vlan thông nhau nhưng vẫn cho ra net

LAB VỀ CHẶN CÁC VLAN SANG NHAU NHƯNG VẪN CHO RA NET

Ta cần cấm PC ở vlan 10 và 20 thông sang vlan 30

Sau đó vẫn cho cả 3 vlan này thông ra được internet (ping được 200.200.200.2)

Cấu hình: Ta tạo các vlan và đặt IP, sau đó dùng ACL để chặn mở theo yêu cầu

Tạo vlan và đặt IP:

SW_LAN:

vlan 10,20,30

!

interface Ethernet0/0

switchport access vlan 20

switchport mode access

!

interface Ethernet0/1

switchport access vlan 30

switchport mode access

!

interface Ethernet0/2

switchport access vlan 10

switchport mode access

!

interface Ethernet0/3 ##Nối lên coreswitch

switchport trunk allowed vlan 10,20,30

switchport trunk encapsulation dot1q

switchport mode trunk

Core_Sw:

vlan 10,20,30

!

interface Ethernet0/0##Nối xuống sw_LAN

switchport trunk allowed vlan 10,20,30

switchport trunk encapsulation dot1q

switchport mode trunk

!

interface Ethernet0/1##Nối sang server net

no switchport

ip address 200.200.200.1 255.255.255.0

!

interface Vlan10

ip address 192.168.10.1 255.255.255.0

no shutdown

!

interface Vlan20

ip address 192.168.20.1 255.255.255.0

no shutdown

!

interface Vlan30

ip address 192.168.30.1 255.255.255.0

no shutdown

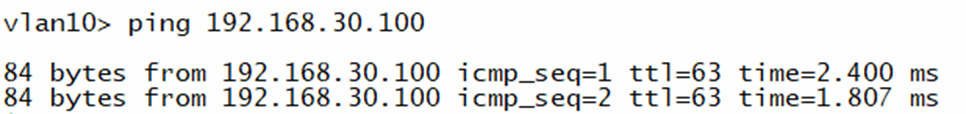

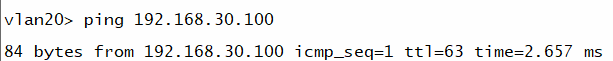

Sau khi cấu hình xong, ta ping thử từ các Vlan sang nhau thấy OK

Vlan 10 sang 30

Vlan 20 sang 30

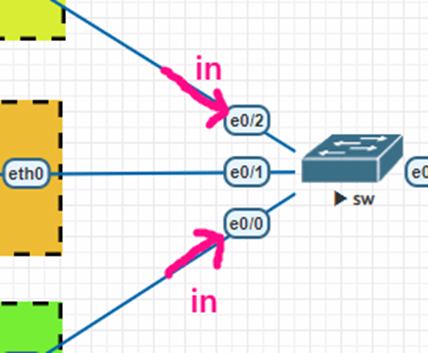

Sau đó ta tạo ACL để chặn thông sang nhau:

Core_sw:

#######Tạo ACL########

ip access-list extended deny_10_20_to_30

deny ip 192.168.10.0 0.0.0.255 192.168.30.0 0.0.0.255

deny ip 192.168.20.0 0.0.0.255 192.168.30.0 0.0.0.255

permit ip any any

#######Apply vào interface vlan 30 chiều out########

interface Vlan30

ip access-group deny_10_20_to_30 out

Bạn cũng có thể apply vào chiều in của int vlan 10,20 nhưng phải làm 2 lần ở 2 interface

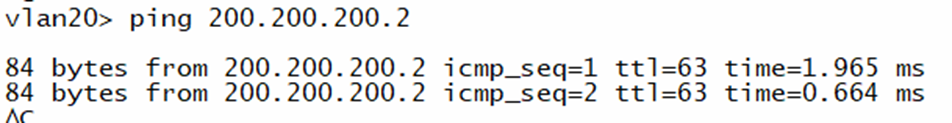

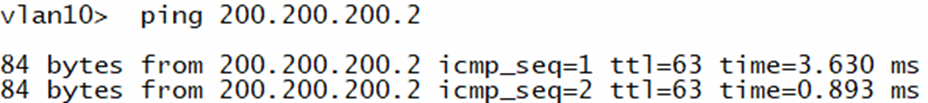

Sau đó thử ping lại vlan 10, 20 sang vlan 30 thì đã bị cấm

Ta có thể show ip access-list trên coresw để thấy đã drop gói tin

Ping ra net OK

===================================================================

Bạn mệt mỏi vì đọc lý thuyết suông và nhanh quên? Bạn muốn thực sự "chạm" vào kiến thức thay vì chỉ nhìn vào sách vở?

Đó chính là lý do mình đã dồn tâm huyết xây dựng Platform Lab Mô Phỏng CCNA/CCNP độc quyền trên web. Thay vì chỉ đọc, bạn sẽ được:

- Tự tay thực hành trên một giao diện trực quan, sinh động.

- Nhìn tận mắt luồng gói tin di chuyển giữa các thiết bị.

- Khắc sâu kiến thức vào trí nhớ một cách tự nhiên và hiệu quả.

Đây là nền tảng bổ trợ mạnh mẽ nhất, giúp bạn biến kiến thức từ các khoá học truyền thống thành kỹ năng thực chiến.

Để Tiếp Tục Hành Trình Của Bạn:

👉 Thực hành ngay: Khám phá Platform Lab Mô Phỏng CCNA/CCNP để không còn sợ quên kiến thức.

🤝 Hỏi đáp & Thảo luận: Tham gia Cộng đồng Network chuyên sâu nhất Việt Nam, nơi luôn có người sẵn sàng giúp đỡ bạn.

🔥 Học Vui Mỗi Ngày: Xem các clip mô phỏng mạng cực kỳ hứng thú và dễ hiểu tại Kênh TikTok của mình

===================================================================

Bài viết cùng danh mục

Danh mục bài viết

- Juniper

- Tài Nguyên LAB

- Wireshark

- FeedBack

- Multicast lab

- Security Infa

- Checkpoint

- Lab OSPF

- Router Logging

- LAB CCNA CCNP CÓ GIẢI

- DMVPN

- Mikrotik

- MPLS

- PFSENSE

- DUMP CCNA

- Điều khoản

- F5 LTM

- MONITOR NETWORK

- TOOL HỌC CCNA

- TƯ VẤN KHÓA HỌC

- PYTHON SCRIPT HỮU ÍCH

- IPv6

- Quality of Service

- QoS

- VXLAN

- SDWAN

- ISE

- Fortigate

- BGP

- MINH HỌA KHÁI NIỆM TRONG CCNA

- Bài tập CCNA CCNP (support Học viên)

- Phỏng vấn IT chứng khoán

- Layer2 CCNA

- Bài tập thiết kế mạng CCNA

- Linux

- EEM SCRIPT

- ASA LAB

- DHCP

- NEXUS

- Giao thức IS IS

- ANSIBLE

- PALO ALTO

- ARUBA SWITCH

- CÂU HỎI TỪ ĐỀ THI THẬT

- AWS SIMULATOR CHO NETWORK ADMIN

- ĐỊNH HƯỚNG NGHỀ NGHIỆP

- Troubleshoot lỗi mạng

- TRẮC NGHIỆM THỰC TẾ

- TÀI NGUYÊN LÀM LAB

- Giải thích lí thuyết dễ hiểu

- TỔNG ĐÀI

- WIFI

- CEH cho network admin

- CCNA HIỆU ỨNG ĐỘNG

![[VIDEO] Cài đặt EVE và fix lỗi](https://hainguyenit.edubit.vn/data/sites/60dd42834108d3de178b4568/files/cai-eve.png)

.png)