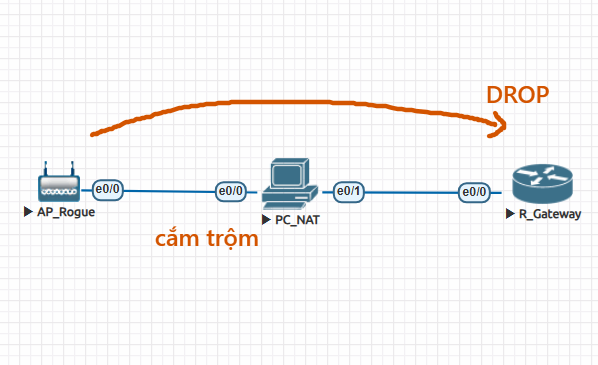

Cấu hình OBJECT ACL để chặn 1 danh sách dài

CẤU HÌNH OBJECT ACL TRONG ROUTER CISCO

Sếp yêu cầu:

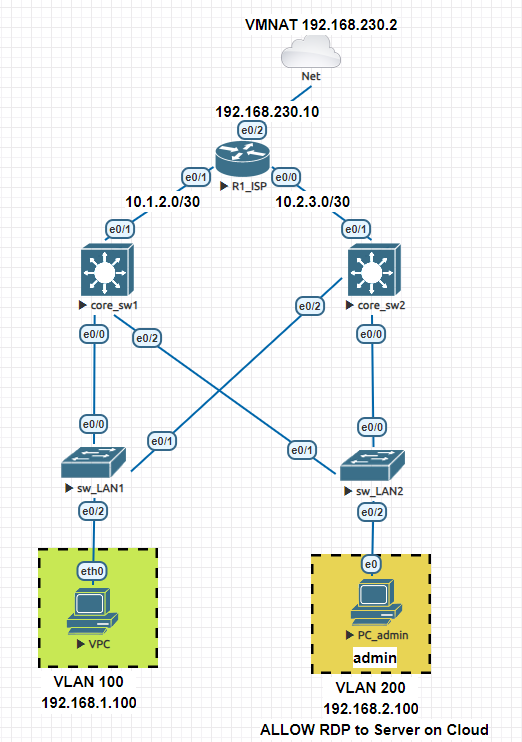

Giới hạn dải IP VietNam được VPN vào mạng công ty

Chặn các IP nước ngoài kết nối VPN.

Mục đích để giảm nguy cơ bị hack VPN

Solution:

Lên trang của trung tâm internet, lấy danh sách các IP Vietnam, không đầy đủ tuyệt đối nhưng sau user nào chưa vào được VPN thì bổ sung sau

Tham khảo: http://thongkeinternet.vn/jsp/vnix/danhba_ipasn.jsp

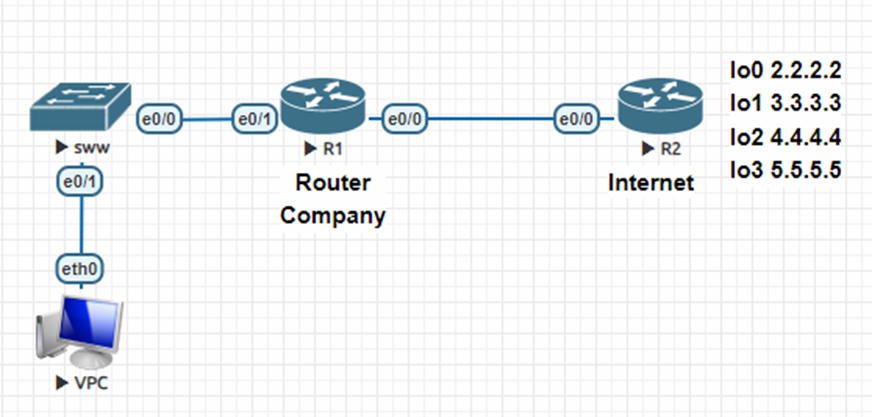

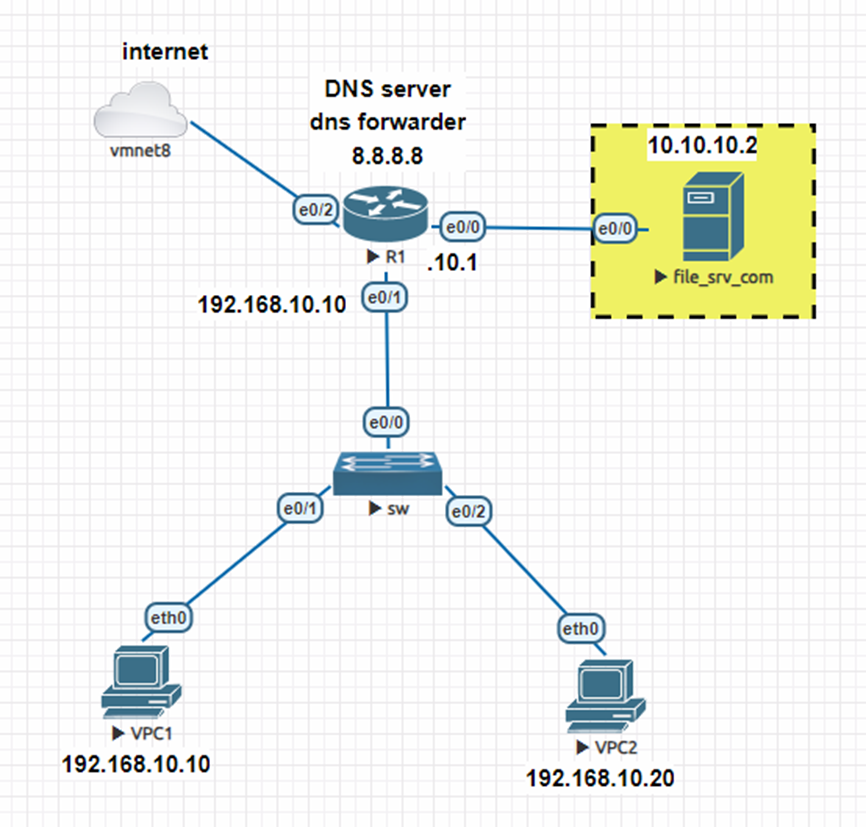

Trên R1:

Ta tạo 1 object ACL, để gom các IP VietNam lấy từ danh sách trên

object-group network ALLOW_IP_VIETNAM

144.48.20.0 255.255.252.0

183.80.0.0 255.255.0.0

…Các IP thêm vào đây….

Rồi tạo ACL với các dải trên được vào VPN (10.1.2.1), cấm các dải còn lại

ip access-list extended ALLOW_VPN_VN

permit ip object-group ALLOW_IP_VIETNAM host 10.1.2.1

permit icmp object-group ALLOW_IP_VIETNAM any ##Để test ping

deny ip any host 10.1.2.1

Sau đó áp vào cổng WAN:

interface Ethernet0/0

ip address 10.1.2.1 255.255.255.0

ip access-group ALLOW_VPN_VN in

Test thử lại:

Ping với source chưa được cho phép:

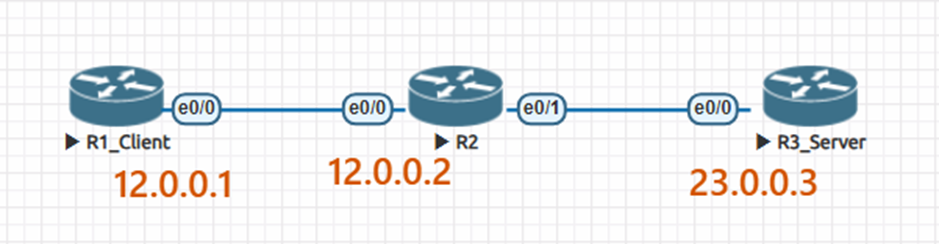

R-INTERNET #ping 10.1.2.1 source 2.2.2.2

Type escape sequence to abort.

Success rate is 0 percent (0/2)

Ping với source được cho phép:

R-INTERNET#ping 10.1.2.1 source 144.48.20.100

Packet sent with a source address of 144.48.20.100

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

Bài viết cùng danh mục

Danh mục bài viết

- Juniper

- Tài Nguyên LAB

- Wireshark

- FeedBack

- Multicast lab

- Security Infa

- Checkpoint

- Lab OSPF

- Router Logging

- LAB CCNA CCNP CÓ GIẢI

- DMVPN

- Mikrotik

- MPLS

- PFSENSE

- DUMP CCNA

- Điều khoản

- F5 LTM

- MONITOR NETWORK

- TOOL HỌC CCNA

- TƯ VẤN KHÓA HỌC

- PYTHON SCRIPT HỮU ÍCH

- IPv6

- Quality of Service

- QoS

- VXLAN

- SDWAN

- ISE

- Fortigate

- BGP

- MINH HỌA KHÁI NIỆM TRONG CCNA

- Bài tập CCNA CCNP (support Học viên)

- Phỏng vấn IT chứng khoán

- Layer2 CCNA

- Bài tập thiết kế mạng CCNA

- Linux

- EEM SCRIPT

- ASA LAB

- DHCP

- NEXUS

- Giao thức IS IS

- ANSIBLE

- PALO ALTO

- ARUBA SWITCH

- CÂU HỎI TỪ ĐỀ THI THẬT

- AWS SIMULATOR CHO NETWORK ADMIN

- ĐỊNH HƯỚNG NGHỀ NGHIỆP

- Troubleshoot lỗi mạng

- TRẮC NGHIỆM THỰC TẾ

- TÀI NGUYÊN LÀM LAB

- Giải thích lí thuyết dễ hiểu

- TỔNG ĐÀI

- WIFI

- CEH cho network admin

- CCNA HIỆU ỨNG ĐỘNG

![[VIDEO] Cài đặt EVE và fix lỗi](https://hainguyenit.edubit.vn/data/sites/60dd42834108d3de178b4568/files/cai-eve.png)

.png)