Lab CCNA cấu hình ASA NAT

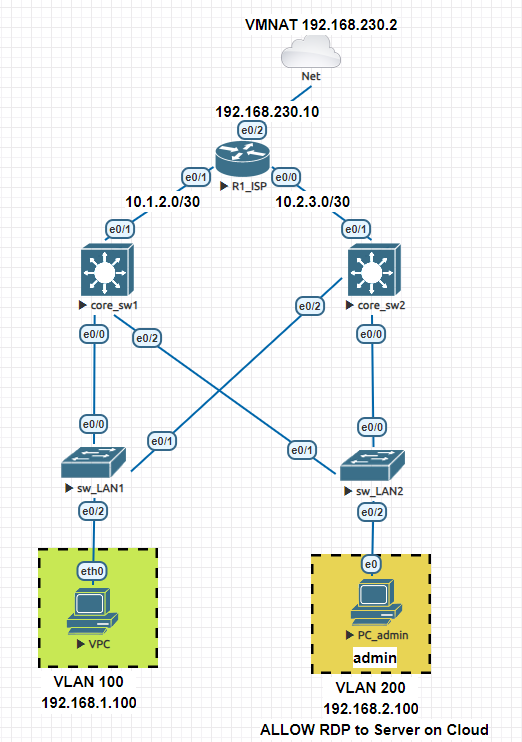

Bài lab ccna tổng hợp số 5, mô phỏng tình huống thực tế trong công ty: ban đầu server VPC7 để bên ngoài firewall; sau đó di chuyển vào vùng DMZ của firewall để tăng tính bảo mật.

Bạn tải bài lab tại đây

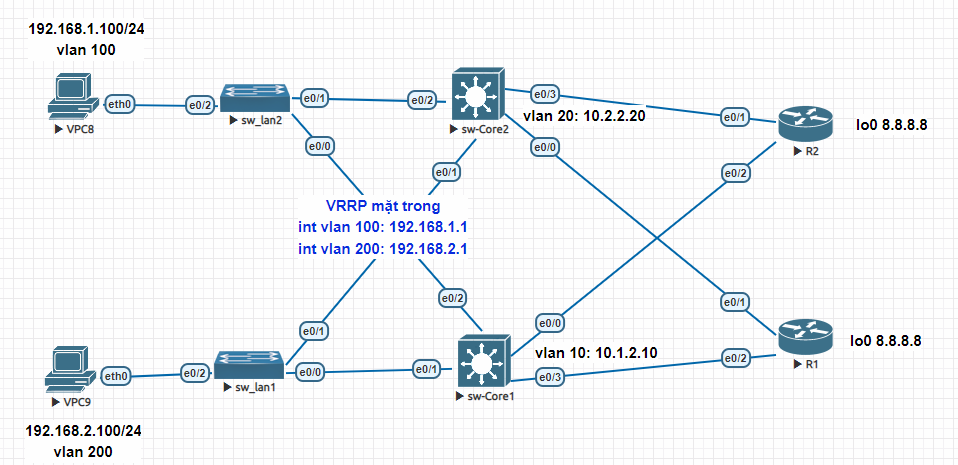

Mô hình mạng công ty đang hoạt động bình thường, có 1 server vpc7_dmz để từ ngoài mạng thông được.

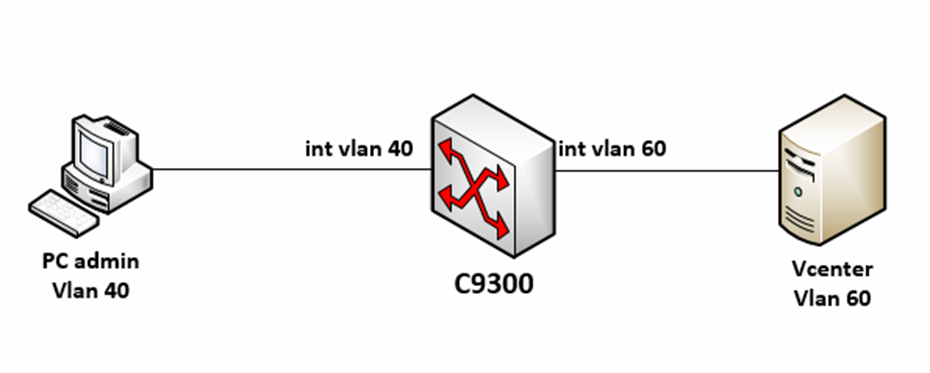

Task 1: Đặt IP theo quy hoạch => sao cho các đoạn kết nối trực tiếp ping được nhau (lưu ý trên ASA gi0/0 khai sub-interface theo mẫu này:

interface GigabitEthernet0/0.100

vlan 100

nameif inside_vlan100

security-level 100

ip address 10.254.21.1 255.255.255.0

Task 2: Cấu hình định tuyến tĩnh sao cho VPC_net ping thông vào vpc7_dmz

Mẫu khai static route trên ASA: route (tên zone outside hoặc inside)

Task 3: Cấu hình định tuyến tĩnh sao cho VPC4 và VPC5 ping thông ra VPC_net (Nat overload IP của VPC4,5 tại ASA)

Task 4: Vì lí do bảo mật , cần chuyển VPC7_dmz nối vào port Gi0/2 của ASA và cho set security-level cho port là 50

Sau đó đặt IP mới cho VPC7 là 172.16.1.100, gw .1 trên ASA

Tiếp theo, Khai static nat trên firewall để nat IP 172.16.1.100 của VPC7 thành IP public ban đầu 103.103.103.103

(Lưu ý cần bổ sung static route ở trên R1_wan và R2-ISP thông được đến 103.103.103.103)

Kết quả: Từ VPC_net ping thông vào 103.103.103.103

Bài viết cùng danh mục

Danh mục bài viết

- Juniper

- Tài Nguyên LAB

- Wireshark

- FeedBack

- Multicast lab

- Security Infa

- Checkpoint

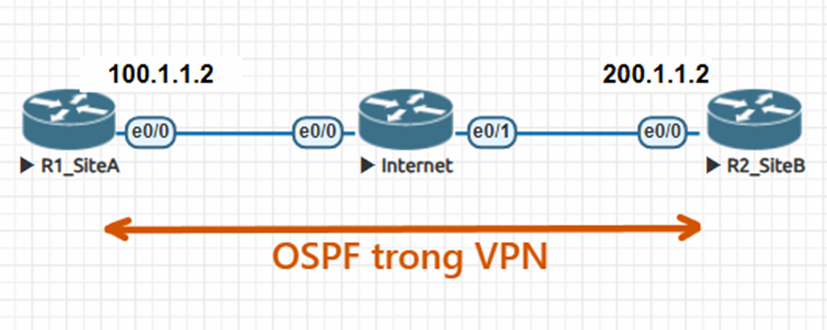

- Lab OSPF

- Router Logging

- LAB CCNA CCNP CÓ GIẢI

- DMVPN

- Mikrotik

- MPLS

- PFSENSE

- DUMP CCNA

- Điều khoản

- F5 LTM

- MONITOR NETWORK

- TOOL HỌC CCNA

- TƯ VẤN KHÓA HỌC

- PYTHON SCRIPT HỮU ÍCH

- IPv6

- Quality of Service

- QoS

- VXLAN

- SDWAN

- ISE

- Fortigate

- BGP

- MINH HỌA KHÁI NIỆM TRONG CCNA

- Bài tập CCNA CCNP (support Học viên)

- Phỏng vấn IT chứng khoán

- Layer2 CCNA

- Bài tập thiết kế mạng CCNA

- Linux

- EEM SCRIPT

- ASA LAB

- DHCP

- NEXUS

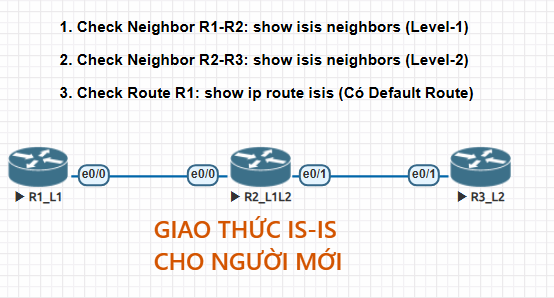

- Giao thức IS IS

- ANSIBLE

- PALO ALTO

- ARUBA SWITCH

- CÂU HỎI TỪ ĐỀ THI THẬT

- AWS SIMULATOR CHO NETWORK ADMIN

- ĐỊNH HƯỚNG NGHỀ NGHIỆP

- Troubleshoot lỗi mạng

- TRẮC NGHIỆM THỰC TẾ

- TÀI NGUYÊN LÀM LAB

- Giải thích lí thuyết dễ hiểu

- TỔNG ĐÀI

- WIFI

- CEH cho network admin

- CCNA HIỆU ỨNG ĐỘNG

![[VIDEO] Cài đặt EVE và fix lỗi](https://hainguyenit.edubit.vn/data/sites/60dd42834108d3de178b4568/files/cai-eve.png)

.png)